- 将来的に、IAM Identity Centerでユーザ管理したいので、とりあえずの設定を行う。(外部認証機能は後から設定する)

- IAMとサービスの概念が異なり、最初のとっかかりが煩わしく感じたので、、めも。

- TerraformでAWSプロバイダーと連携させる。

1. ユーザー作成

Identity Centerで作成したユーザーは、初期状態ではAWSアカウントにアクセスする権限を持っていない。IAM Identity Center -> Users -> ユーザーを追加 の順に選択する

各項目を入力して、Nextを選択する

グループに所属させる場合は、グループも追加。

内容を確認して問題なければ、ユーザーを追加を選択する。

ユーザーを追加した後は、アクセスポータルのURLや初期パスワードが生成される。

初回ログインを行う。

MFAデバイスの登録を行う。

アクセスポータルにログイン完了。

Identity Centerでユーザー作成しただけでは、ユーザー(例 test-user)に権限が紐づけられていないためログイン後は何もできない。

次の手順で、ユーザー(例 test-user)に権限の紐付けを行う。

2. Identity Centerのユーザーに権限を付与する

- Identity Centerのユーザー(例

test-user)そのものには直接ポリシーはアタッチできない - ユーザーにポリシーを付与するには「AWS アカウントへのアクセス割り当て」「外部認証(IdP)で認証後、IdPに設定したロールをマッピング」する方法がある

- 今回は、「AWS アカウントへのアクセス割り当て」を行う

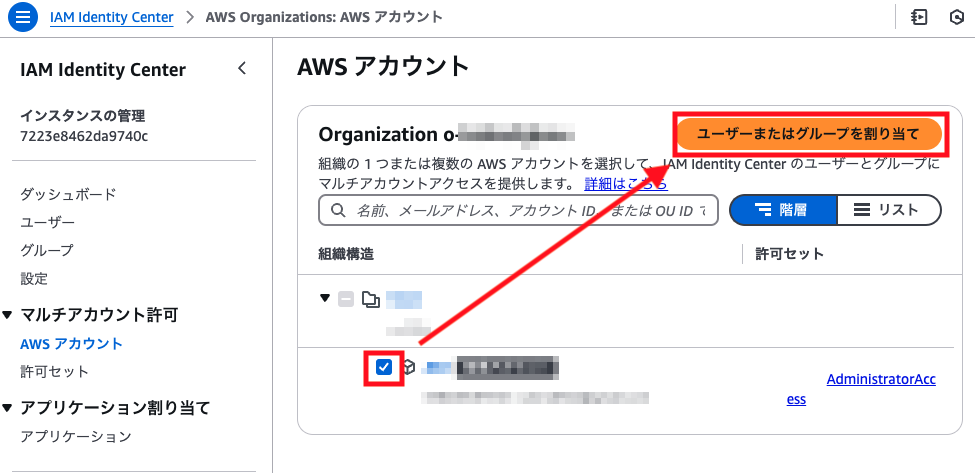

アクセスポータルから一度ログアウトし、管理者ユーザーでログインするIAM Identity Center -> AWSアカウント へ遷移し、該当のAWSアカウントを選択、「ユーザーまたはグループを割り当て」を選択する

割り当てたいユーザー(例 test-user)を選択し、「次へ」をクリックする

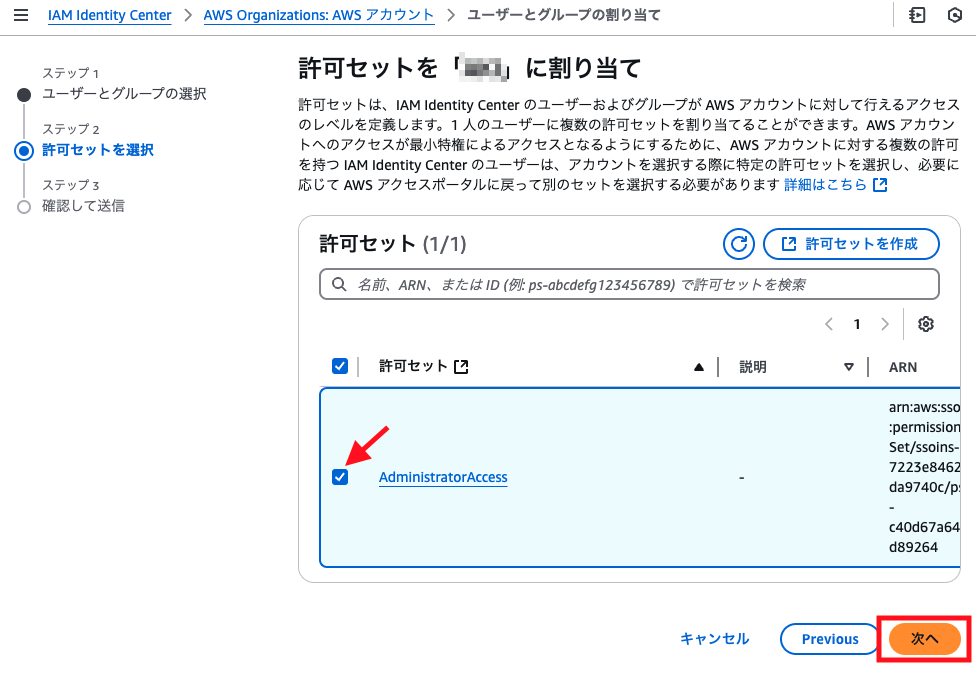

希望の権限の許可セット(例:AdministratorAccess)を選択。「次へ」をクリックする

内容を確認して、「送信」をクリックする

3. アクセスポータルに再度ログインする

ユーザーにIAMロール(例:AdministratorAccess)が割り当てられたので、再度、アクセスポータルにログインをする。

ログイン後、ユーザ(例:test-user)に割り当てられたAWSアカウントが表示されるようになっている。AdministratorAccessを選択してログイン完了する。

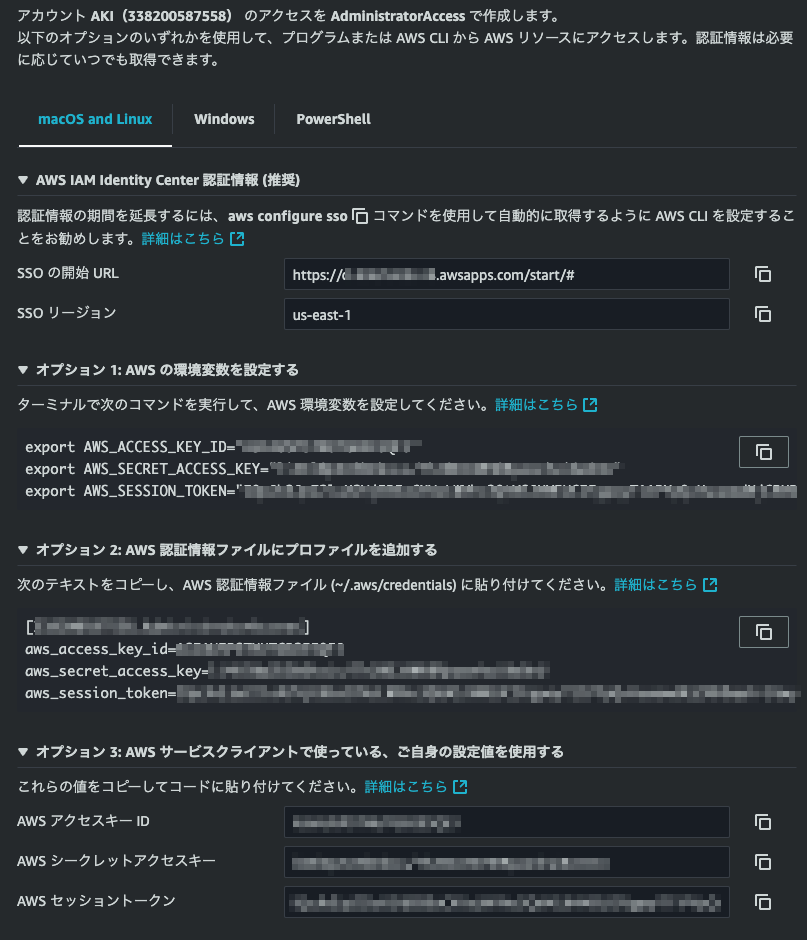

Identity Centerのユーザーは、ポータルのアクセスキーを選択することで、各アクセス情報が見れるようになっている様子

ポイント

- Identity Centerのユーザー(例: test-user)はAWSアカウントに紐付けられることで、指定されたIAMロールの権限を継承される

(Identity Centerのユーザーそのものには直接ポリシーはアタッチされない) - AWSアカウントの紐付けとIAMロールの設定が、そのユーザーの権限を決定される

- 今回は個別ユーザーで紐付けした。グループ単位でAWSアカウントに紐付けで一元管理に便利そう

課題

- シングルサインオンの実装

- Identity CenterのユーザーをTerraformで認証を通す